Прошедшую неделю я чуть-чуть упоролась по гуманитарке, и чет сейчас немного в раздумьях. Не то, чтобы я себе сбор гуманитарки представляла по-другому (если честно, я его себе никак не представляла), но почему-то мне казалось, что это более эффективный процесс.

Инбифо: я осознаю, что деньгами помогать в целом эффективнее. Но пока нет устоявшихся каналов поставки, то мы решили, что кое-что купим сами и отдадим храбрым водилам, а потом уже перейдем на деньги.

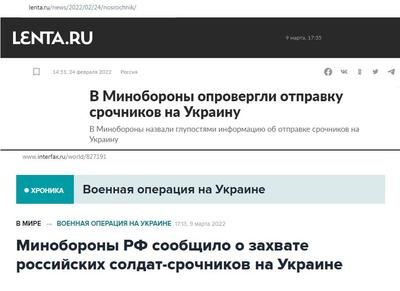

Во-первых, не сразу удалось понять, что именно нужно. Прежде, чем удалось найти нормальный шоппинг-лист, пришлось продираться через огромное количество "срочно пришлите пять мотоциклетов с пулеметами". На эмоциях разбирать воззвания, которые тоже написаны на эмоциях - ну, трудно, короче.

Во-вторых, найдя норм список, я с разочарованием поняла, что я либо вообще не разбираюсь в предмете и не отличу годный товар от дешевой копии, либо позиции слишком дорогие как для обычного обывателя, либо мне их не продадут как гражданской, либо уже раскуплены везде (привет от турникетов).

В третьих. Ладно, допустим, я нашла несколько позиций, в чем я хотя бы приблизительно разбираюсь, и которые не стоят как целый боинг. Например, пластыри. Короч, скажу я вам, что они не стоят как целый боинг, только если ты их покупаешь себе домой мозольки заклеивать. А сотня метров хирургического эластичного пластыря... Короче, чем этот пластырь длиннее, тем больше он становится похож на боинг.

В четвертых. Мелочь, но все же. Из семи коробок с медицинскими расходниками у меня получилось пять. И две коробки мусора и бесполезной упаковки. Это здорово портит и так не слишком радужное настроение. Во-первых, оказывается, что в сухом остатке ты собрал даже меньше, чем тебе казалось сначала. Во-вторых, перепаковывать такой грустный груз неожиданно оказалось морально тяжело. Особенно когда ты раньше если и паковал такие массивные посылки, то клал в них исключительно рождественские календари и имбирные пряники. Это не говоря уже об экологии (да, я ненавижу бессмысленную упаковку и меня реально печалит, что почти треть присланного оказалась просто мусором).

В общем, я перепаковала ящики получше, подписала, что где, и мы с А. повезли эти ящики на точку сбора. Сбор организовала детская художественная школа. В молле им выделили место под склад, и несколько десятков волонтеров разбирали привезенное, паковали по коробкам по смыслу, печатали этикетки и готовили это дело к погрузке. Вот это было реально круто, кстати.

И все же в пятых. Я только там осознала, что люди, которые собирают гуманитарку, как правило не покупают ее (привет, боинг из карманных денег). Они приносят то, что у них и так есть. Откровенного мусора было сравнительно мало, но зато бесполезных вещей были просто джомолунгмы. Главным образом, одежда. Или детские игрушки. Серьезно? Везти на войну детские игрушки?

В общем, реально полезного там было не слишком много, может, процентов 10, вряд ли сильно больше. Хотя этого хватило, чтобы забить доверху семитонный прицеп. И много еще осталось.

В шестых. Очевидная мысль, если ее подумать, но она почему-то не приходит в голову сама. Оказывается, довезти гуманитарку до Украины - это даже не полдела. Ее нужно еще в Украине довезти до получателя. За пару дней до этого мы провожали груз, где все оставшееся свободное место в машине было забито памперсами. И спросили, надо ли еще памперсов. Чуваки, которые везли груз, сказали, что памперсы лучше не надо. А потом друг из Запорожья сказал, что в городе памперсов просто нет, и их даже не купить, что его коллега, у которого жена недавно родила, уже второй день бегает по городу в поисках, и безрезультатно. Что с памперсами, с медициной всякой для рожениц просто пиздец - нет подвоза.

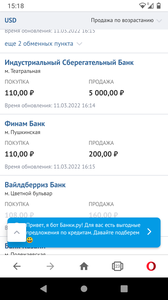

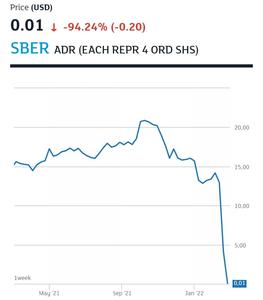

В седьмых. Затраченные ресурсы в целом едва оправдывают результат. Пять ящиков условных пластырей (бинтов, антисептика, прочих расходников) - 1200 евро. Я, конечно, попробую списать с налогов по максимуму, но это объясняет, почему осмысленных пожертвований сравнительно мало. Это реально дорогое удовольствие.

Как-то так.

RA

RA